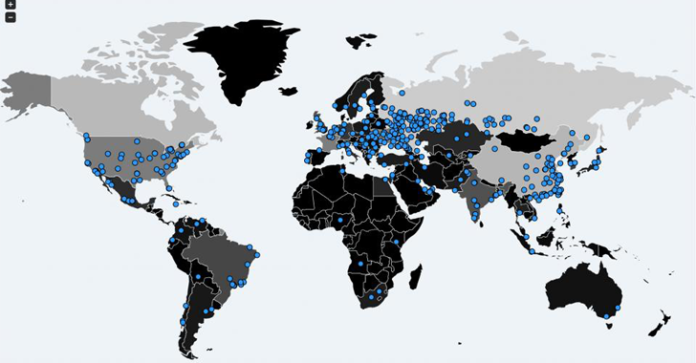

Hoa Kỳ (CTM Media) – Vào đầu buổi trưa ngày thứ Sáu ngày 12 tháng Năm, 2017 một cuộc tấn công mạng quy mô nhằm vào các hệ thống điện toán các văn phòng, cơ quan quốc gia, ngân hàng, viễn thông, bệnh viện, công ty hãng xưởng, trải rộng trên khắp thế giới bắt đầu.

Ngay sau khi cuộc tấn công khởi động, báo động từ các nơi bị tấn công đã tới tấp chuyển đến các cơ quan an ninh mạng quốc gia và hệ thống cảnh báo CERT (Computer Emergency Reponse Team) trên thế giới.

Theo văn phòng an ninh mạng Kaspersky, các cuộc tấn công được tung ra dưới dạng điện thư câu nhử (phishing), với một lưu lượng hơn 5 triệu email/giờ, vào lúc khoảng 13g30, hơn 45000 máy điện toán và máy chủ (server) tại 74 quốc gia bị nhắm tới trong đó Nga, Ukraine, Trung Quốc, Ấn Độ, Ý, Pháp, Ba Tư, Romania, Hong Kong, Việt Nam (đứng hạng thứ 10 về quốc gia bị tấn công nhiều nhất).

Các cuộc tấn công loại câu nhử đã xử dụng một nhu liệu độc hại (malware), loại ransomware mang tên WannaCry (còn được gọi ‘Wana Decrypt0r,’ ‘WannaCryptor’ hay ‘WCRY’). Wannacry sau khi được tải xuống, khi người xử dụng bấm vào đường dẫn trong điện thư, sẽ mã hóa các hồ sơ trên máy điện toán và đòi tiền chuộc bằng 300 bitcoin. Wanncry khai thác lỗ hổng SMBv1 (System Message Block) của hệ điều hành Microsoft nhằm lây lan trong hệ thống điện toán của các hãng xưởng.

Nhờ vào sự tìm tòi của chuyên viên an ninh mạng của công ty MalwareTech đang tìm cách phân giải (reverse engineering) mã độc Wannacry, một “kill switch” (nút hủy diệt) đã được tìm ra một cách tình cờ và nhờ đó, làm chậm hẳn mức độ tấn công vào các hệ thống điện toán trên toàn thế giới.

Chuyên viên đã tìm ra một miền (domain) DNS (Domain Name System Hệ Thống Tên Miền) được Wannacry liên lạc sau khi xâm nhập xong và nếu domain này được kiểm là đang hoạt động, Wannacry sẽ tự hủy diệt. Kill switch này có lẽ được chính những hackers tạo ra Wannacry như là một biện pháp phòng hờ để khống chế Wannacry trong trường hợp tình trạng lây lan vượt khỏi tầm kiểm soát.

Trước đó khoảng một tháng, nhóm hacker nổi tiếng The Shadowbrokers (TSB) đã tấn công và lấy trộm các nhu liệu loại tấn công rất tinh vi của NSA (National Security Agency) của Hoa Kỳ, cơ quan có bộ phận an ninh mạng có khả năng tấn công và tay nghề rất cao và xâm nhập được vào hầu như mọi hệ thống điện toán trên thế giới.

Wannacry xử dụng nhu liệu EternalBlue từ danh sách nhu liệu NSA bị lấy trộm. EternalBlue có khả năng xâm nhập vào các hệ thống điều hành từ Windows XP, Vista, và 8, Windows server 2003 và 2008. Công ty Microsoft đã cho ra khẩn cấp một vá (patch) về an ninh ngày 14 tháng Ba, 2017, nhằm trán lỗ hổng MS17-010 liên quan đến SMBv1. Nhưng đa số các hãng xưởng đều chưa áp dụng vá về an ninh này, dù đã được các cơ quan an ninh mạng quốc gia cảnh báo, thì đã xảy ra cuộc tấn công bắt đầu vào thứ Sáu ngày 12 tháng Năm, 2017.

Đến ngày thứ Bảy ngày 13 tháng Năm, con số quốc gia bị tấn công lên đến 100, với 16 hệ thống bệnh viện tại Anh phải ngưng hoạt động vì hệ thống điện toán bị tấn công và tê liệt. Các ngân hàng tại Nga, công ty viễn thông tại Tây Ban Nha bị tê liệt vì hệ thống điện toán bị Wannacry xâm nhập. Công ty sản xuất xe hơi Renault tại Pháp đã phải đóng cửa nhiều hãng xưởng khi bị Wannacry xâm nhập. Tại Hoa Kỳ, đã có ít nhất hơn 1600 công ty bị Wannacry xâm nhập, so với 11.200 hãng xưởng tại Nga và 6.500 tại Trung Quốc.

Hiện nay, dù đang trong cuối tuần, nhân viên nghỉ, nhiều công ty lớn đã phải điều động nhân viên điện toán trực để cắt một cách khẩn cấp mọi liên lạc vào Internet, cũng như cắt đứt các liên lạc viễn thông trong hệ thống Intranet để tránh lây lan vì nhiều máy chủ Windows 2008 vẫn chưa được vá. Cho đến nay vẫn chưa rõ nguồn gốc các cuộc tấn công. Cuộc điều tra quốc tế đang bắt đầu và có thể kéo dài nhiều tháng trời.

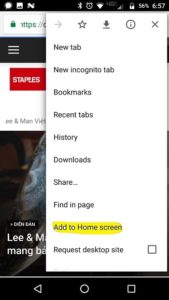

2/ Mở menu của Safari, nơi cuối màn hình, ô có mũi tên, kéo về phía trái cho đến khi thấy ô “Add to home screen”.

2/ Mở menu của Safari, nơi cuối màn hình, ô có mũi tên, kéo về phía trái cho đến khi thấy ô “Add to home screen”. Bấm ô đó là xong. Bạn đã có icon ngay trên home screen như hình bên dưới.

Bấm ô đó là xong. Bạn đã có icon ngay trên home screen như hình bên dưới.